2017年04月09日

Raspberry Pi Zero + Raspbianで OpenSimネットワーク無線設定編

USB対応WiFiアダプターを接続して無線対応にしていきます。

USB対応WiFiアダプターとして Buffalo のWLI-UC-GNMEを使用してみました。

Zeroには、USBポートが1つしかなく、有線LANを接続しているため、接続できないのでUSBハブを

接続して、そこにWiFiアダプターを接続していきます。

設定が終われば、ダイレクトにUSBポートに接続できます。

まずはWiFiアダプタをUSBハブ経由で接続して、認識されているか確認します。

lsusbコマンドで確認します。

$ lsusb

Bus 001 Device 003: ID 0b95:772b ASIX Electronics Corp. AX88772B

Bus 001 Device 004: ID 0411:01a2 BUFFALO INC. (formerly MelCo., Inc.) WLI-UC-GNM Wireless LAN Adapter [Ralink RT8070]

Bus 001 Device 002: ID 1a40:0101 Terminus Technology Inc. 4-Port HUB

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

ちゃんとデバイス004で認識されているようです^^

次にWiFi接続を行うためのセキュリティー認証設定を行います。

今回使用するWiFiアダプターWLI-UC-GNMEのセキュリティー認証方式は、WPA2-PSK、WPA-PSK、WEPと

3種類の方式に対応しているようです。なお、WPA2-PSKは子機モードのみのようです。

ここでは、暗号化をより強化したWPA2-PSKで設定してみます。(なおWiFiルーター側が対応している必要があります)

有線と同様、IPアドレスなどの設定は /etc/network/interfacesに記述されています。

前回の記事でinterfacesファイルの内容を表示していますが、その中で、

allow-hotplug wlan0 と allow-hotplug wlan1に続く設定がWiFi設定に関わるところです。

今回はwlan0で設定していきます。

WiFi設定は、 /etc/wpa_supplicant/wpa_supplicant.confに記述されるようです。

いろんなWebで情報を確認してみると、このファイルに認証情報を記述すればよいようです。

ただ、そのまま、SSIDや接続パスワードなど記述すると、第三者にこのファイルを閲覧されると

簡単に、WiFi接続されてしまうので、このファイルの接続パスワードを暗号化します。

SSIDや接続パスワードは無線ルータに記載されているので事前に確認しておきます。

暗号化するコマンドは wpa_passphrase [ssid] [password]でこの表示出力を >>コマンドを使って

/etc/wpa_supplicant/wpa_supplicant.confファイルに直接書き込みします(リダイレクト)

ssid 及び passwordにはお手持ちのWiFiルータの ssidと接続パスワードを指定します。

$ sudo wpa_passphrase ssid password >> /etc/wpa_supplicant/wpa_supplicant.conf

-bash: /etc/wpa_supplicant/wpa_supplicant.conf: 許可がありません

sudoで実行したのに怒られちゃます^^;

う~~んやっぱりrootで実行しないといけないのかな~^^;

でもリカは rootで作業をしたくないので sudoで実行できる方法をWebで探してみました。

sudoでshを実行し、シェルスクリプトとして オプション -cを付けて コマンドを渡すことでできそうです。

なお、コマンドラインは’ ’でくくります

$ sudo sh -c 'wpa_passphrase ssid password >> /etc/wpa_supplicant/wpa_supplicant.conf'

このコマンドはコマンド履歴として残ってしまいますので、気になる方は、いったんログアウト・再ログインし、

$ vim ~/.bash_history

で履歴を削除します

ログアウトして、再度ログインすれば、履歴は削除されています。

WiFiのローケーションを変更します。

ラズパイコンフィグを起動します。

$ sudo raspi-config

4 Localisation Options を選択します。

I4 Change Wi-fi Country を選択します。

メニューから JP Japan を選択します

tabキーで 了解を選択します 再度 了解し

Finishで終了します。

reboot ではいを選択

再ログインします。

wpa_supplicant.conf'ファイルの内容を確認します。

$ sudo vim /etc/wpa_supplicant/wpa_supplicant.conf

ountry=JP

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="????????????"

#psk="????????????"

psk=111111111111111122222222222222222223333333333333333

}

#psk="????????????" に暗号前の接続パスワードが残されているのでこの行は削除します。

セキュリティー認証方式の情報を追記します。

WiFルーターやWiFiアダプターの製品仕様のセキュリティー項目を見て設定していきます

今回は WiFiアダプターがWPA2-PSKに対応していますので この設定にします。

セキュリティー的には WPA2とAESを使用するのが一番データの暗号化は優れているようです。

気になる方は、Webで確認してみましょう^^

設定項目は次のようになります

proto=RSN #WPA2

key_mgmt=WPA-PSK #WPA-PSK

pairwise=CCMP #AES

group=CCMP #AES

先ほどの wpa_supplicant.confに追記していきます。

ountry=JP

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="????????????"

psk=111111111111111122222222222222222223333333333333333

proto=RSN

key_mgmt=WPA-PSK

pairwise=CCMP

group=CCMP

}

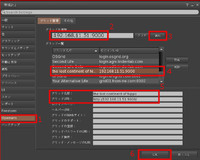

次にWiFiでのIPアドレスも固定化します。

有線LANと同様に/etc/dhcpcd.confに追記します。

ここでは WiFiでのIPアドレスを 192.168.11.51としました。

~略

interface eth0

static ip_address=192.168.11.50/24

static routers=192.168.11.1

static domain_name_servers=192.168.11.1

interface wlan0

static ip_address=192.168.11.51/24

static routers=192.168.11.1

static domain_name_servers=192.168.11.1

これで設定が終了しました。

念のため wlan0のネット接続を終了します。

$ sudo ifdown wlan0

再度接続します

$ sudo ifup wlan0

接続情報を確認(アクセスポイントが表示されているか確認します)

$ sudo iwconfig

wlan0 IEEE 802.11bgn ESSID:"?????????????"

Mode:Managed Frequency:2.412 GHz Access Point: ????????????

Bit Rate=1 Mb/s Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=69/70 Signal level=-41 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:38 Missed beacon:0

lo no wireless extensions.

eth0 no wireless extensions.

IPアドレスが固定化されているか確認します。(192.168.11.51の表示があるか確認します)

$ sudo ifconfig wlan0

wlan0 Link encap:イーサネット ハードウェアアドレス ??????????????????

inetアドレス:192.168.11.51 ブロードキャスト:192.168.11.255 マスク:255.255.255.0

inet6アドレス: ????????????????????/64 範囲:リンク

UP BROADCAST RUNNING MULTICAST MTU:1500 メトリック:1

RXパケット:439 エラー:0 損失:0 オーバラン:0 フレーム:0

TXパケット:81 エラー:0 損失:0 オーバラン:0 キャリア:0

衝突(Collisions):0 TXキュー長:1000

RXバイト:153321 (149.7 KiB) TXバイト:16038 (15.6 KiB)

ルートテーブルも確認します。

$ sudo route

カーネルIP経路テーブル

受信先サイト ゲートウェイ ネットマスク フラグ Metric Ref 使用数 インタフェース

default buffalo.setup 0.0.0.0 UG 202 0 0 eth0

default buffalo.setup 0.0.0.0 UG 303 0 0 wlan0

192.168.11.0 * 255.255.255.0 U 202 0 0 eth0

192.168.11.0 * 255.255.255.0 U 303 0 0 wlan0

ちゃんと両方とも経路に登録されています。

母艦から WiFi経由(ここでは 192.168.11.51)でSSH接続できるか確認します。

一度シャットダウンして 有線LANを外して WiFiアダプターのみで再度立ち上げます。

$ sudo shutdown -h now

母艦から WiFi経由(ここでは 192.168.11.51)でSSH接続できるか確認します。

ここからはリカの WiFi設定での は・ま・り・どころwww

今回使用しているWiFiルーターは 11a(5GHz)と11g(2.4GHz)両方対応していますが、

WiFiアダプターは11g(2.4GHz)のみでした。

ここをよく確認せずに、 11a(5GHz)のSSIDを使用していたために接続ができない状態でした。

これに気付くのに時間がかかり、回り道していましたぁwww わかれば簡単なことなんだけど^^;

気付くきっかけはアクセスポイントを表示してくれるコマンドでした^^

次のコマンドで受信可能なアクセスポイントのSSIDを表示してくれます^^

$ sudo iwlist wlan0 scan | grep ESSID

次はOpenSimの動作環境のmonoをインストールしていきます。

USB対応WiFiアダプターとして Buffalo のWLI-UC-GNMEを使用してみました。

Zeroには、USBポートが1つしかなく、有線LANを接続しているため、接続できないのでUSBハブを

接続して、そこにWiFiアダプターを接続していきます。

設定が終われば、ダイレクトにUSBポートに接続できます。

まずはWiFiアダプタをUSBハブ経由で接続して、認識されているか確認します。

lsusbコマンドで確認します。

$ lsusb

Bus 001 Device 003: ID 0b95:772b ASIX Electronics Corp. AX88772B

Bus 001 Device 004: ID 0411:01a2 BUFFALO INC. (formerly MelCo., Inc.) WLI-UC-GNM Wireless LAN Adapter [Ralink RT8070]

Bus 001 Device 002: ID 1a40:0101 Terminus Technology Inc. 4-Port HUB

Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub

ちゃんとデバイス004で認識されているようです^^

次にWiFi接続を行うためのセキュリティー認証設定を行います。

今回使用するWiFiアダプターWLI-UC-GNMEのセキュリティー認証方式は、WPA2-PSK、WPA-PSK、WEPと

3種類の方式に対応しているようです。なお、WPA2-PSKは子機モードのみのようです。

ここでは、暗号化をより強化したWPA2-PSKで設定してみます。(なおWiFiルーター側が対応している必要があります)

有線と同様、IPアドレスなどの設定は /etc/network/interfacesに記述されています。

前回の記事でinterfacesファイルの内容を表示していますが、その中で、

allow-hotplug wlan0 と allow-hotplug wlan1に続く設定がWiFi設定に関わるところです。

今回はwlan0で設定していきます。

WiFi設定は、 /etc/wpa_supplicant/wpa_supplicant.confに記述されるようです。

いろんなWebで情報を確認してみると、このファイルに認証情報を記述すればよいようです。

ただ、そのまま、SSIDや接続パスワードなど記述すると、第三者にこのファイルを閲覧されると

簡単に、WiFi接続されてしまうので、このファイルの接続パスワードを暗号化します。

SSIDや接続パスワードは無線ルータに記載されているので事前に確認しておきます。

暗号化するコマンドは wpa_passphrase [ssid] [password]でこの表示出力を >>コマンドを使って

/etc/wpa_supplicant/wpa_supplicant.confファイルに直接書き込みします(リダイレクト)

ssid 及び passwordにはお手持ちのWiFiルータの ssidと接続パスワードを指定します。

$ sudo wpa_passphrase ssid password >> /etc/wpa_supplicant/wpa_supplicant.conf

-bash: /etc/wpa_supplicant/wpa_supplicant.conf: 許可がありません

sudoで実行したのに怒られちゃます^^;

う~~んやっぱりrootで実行しないといけないのかな~^^;

でもリカは rootで作業をしたくないので sudoで実行できる方法をWebで探してみました。

sudoでshを実行し、シェルスクリプトとして オプション -cを付けて コマンドを渡すことでできそうです。

なお、コマンドラインは’ ’でくくります

$ sudo sh -c 'wpa_passphrase ssid password >> /etc/wpa_supplicant/wpa_supplicant.conf'

このコマンドはコマンド履歴として残ってしまいますので、気になる方は、いったんログアウト・再ログインし、

$ vim ~/.bash_history

で履歴を削除します

ログアウトして、再度ログインすれば、履歴は削除されています。

WiFiのローケーションを変更します。

ラズパイコンフィグを起動します。

$ sudo raspi-config

4 Localisation Options を選択します。

I4 Change Wi-fi Country を選択します。

メニューから JP Japan を選択します

tabキーで 了解を選択します 再度 了解し

Finishで終了します。

reboot ではいを選択

再ログインします。

wpa_supplicant.conf'ファイルの内容を確認します。

$ sudo vim /etc/wpa_supplicant/wpa_supplicant.conf

ountry=JP

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="????????????"

#psk="????????????"

psk=111111111111111122222222222222222223333333333333333

}

#psk="????????????" に暗号前の接続パスワードが残されているのでこの行は削除します。

セキュリティー認証方式の情報を追記します。

WiFルーターやWiFiアダプターの製品仕様のセキュリティー項目を見て設定していきます

今回は WiFiアダプターがWPA2-PSKに対応していますので この設定にします。

セキュリティー的には WPA2とAESを使用するのが一番データの暗号化は優れているようです。

気になる方は、Webで確認してみましょう^^

設定項目は次のようになります

proto=RSN #WPA2

key_mgmt=WPA-PSK #WPA-PSK

pairwise=CCMP #AES

group=CCMP #AES

先ほどの wpa_supplicant.confに追記していきます。

ountry=JP

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="????????????"

psk=111111111111111122222222222222222223333333333333333

proto=RSN

key_mgmt=WPA-PSK

pairwise=CCMP

group=CCMP

}

次にWiFiでのIPアドレスも固定化します。

有線LANと同様に/etc/dhcpcd.confに追記します。

ここでは WiFiでのIPアドレスを 192.168.11.51としました。

~略

interface eth0

static ip_address=192.168.11.50/24

static routers=192.168.11.1

static domain_name_servers=192.168.11.1

interface wlan0

static ip_address=192.168.11.51/24

static routers=192.168.11.1

static domain_name_servers=192.168.11.1

これで設定が終了しました。

念のため wlan0のネット接続を終了します。

$ sudo ifdown wlan0

再度接続します

$ sudo ifup wlan0

接続情報を確認(アクセスポイントが表示されているか確認します)

$ sudo iwconfig

wlan0 IEEE 802.11bgn ESSID:"?????????????"

Mode:Managed Frequency:2.412 GHz Access Point: ????????????

Bit Rate=1 Mb/s Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=69/70 Signal level=-41 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:38 Missed beacon:0

lo no wireless extensions.

eth0 no wireless extensions.

IPアドレスが固定化されているか確認します。(192.168.11.51の表示があるか確認します)

$ sudo ifconfig wlan0

wlan0 Link encap:イーサネット ハードウェアアドレス ??????????????????

inetアドレス:192.168.11.51 ブロードキャスト:192.168.11.255 マスク:255.255.255.0

inet6アドレス: ????????????????????/64 範囲:リンク

UP BROADCAST RUNNING MULTICAST MTU:1500 メトリック:1

RXパケット:439 エラー:0 損失:0 オーバラン:0 フレーム:0

TXパケット:81 エラー:0 損失:0 オーバラン:0 キャリア:0

衝突(Collisions):0 TXキュー長:1000

RXバイト:153321 (149.7 KiB) TXバイト:16038 (15.6 KiB)

ルートテーブルも確認します。

$ sudo route

カーネルIP経路テーブル

受信先サイト ゲートウェイ ネットマスク フラグ Metric Ref 使用数 インタフェース

default buffalo.setup 0.0.0.0 UG 202 0 0 eth0

default buffalo.setup 0.0.0.0 UG 303 0 0 wlan0

192.168.11.0 * 255.255.255.0 U 202 0 0 eth0

192.168.11.0 * 255.255.255.0 U 303 0 0 wlan0

ちゃんと両方とも経路に登録されています。

母艦から WiFi経由(ここでは 192.168.11.51)でSSH接続できるか確認します。

一度シャットダウンして 有線LANを外して WiFiアダプターのみで再度立ち上げます。

$ sudo shutdown -h now

母艦から WiFi経由(ここでは 192.168.11.51)でSSH接続できるか確認します。

ここからはリカの WiFi設定での は・ま・り・どころwww

今回使用しているWiFiルーターは 11a(5GHz)と11g(2.4GHz)両方対応していますが、

WiFiアダプターは11g(2.4GHz)のみでした。

ここをよく確認せずに、 11a(5GHz)のSSIDを使用していたために接続ができない状態でした。

これに気付くのに時間がかかり、回り道していましたぁwww わかれば簡単なことなんだけど^^;

気付くきっかけはアクセスポイントを表示してくれるコマンドでした^^

次のコマンドで受信可能なアクセスポイントのSSIDを表示してくれます^^

$ sudo iwlist wlan0 scan | grep ESSID

次はOpenSimの動作環境のmonoをインストールしていきます。

Raspberry Pi Zero + Raspbianで OpenSimビュア接続編

Raspberry Pi Zero + Raspbianで OpenSimインストール編

Raspberry Pi Zero + Raspbianで OpenSimネットワーク有線設定編

Raspberry Pi Zero + Raspbianで OpenSim環境設定編

Raspberry Pi Zero + Raspbianで OpenSim準備編

Raspberry Pi Zero + Raspbianで OpenSimインストール編

Raspberry Pi Zero + Raspbianで OpenSimネットワーク有線設定編

Raspberry Pi Zero + Raspbianで OpenSim環境設定編

Raspberry Pi Zero + Raspbianで OpenSim準備編

Posted by rikachann Aabye at 14:23│Comments(0)

│RaspberryPi Zero

上の画像に書かれている文字を入力して下さい

|

|

書き込まれた内容は公開され、ブログの持ち主だけが削除できます。